تعد الهجمات السيبرانية والبرامج الضارة واحدة من أكبر التهديدات على الإنترنت. تعرف على الأنواع المختلفة من البرامج الضارة وكيفية تجنب الوقوع ضحية لها.

ما هي البرامج الضارة(Malware)؟

هي برامج يتم تطويرها بواسطة قراصنة عبر الإنترنت بهدف الوصول إلى جهاز كمبيوتر أو شبكة إتصال أو التسبب في حدوث ضرر لهم دون أن يشعر الضحية بوجود خطر حقيقي.

ما هو أول فيروس كمبيوتر؟

بالنسبة للبعض، كانت النسخة الأولى لفيروس الكمبيوتر - البرنامج الذي ينتقل من مضيف إلى مضيف دون إدخال مستخدم نشط - هي Creeper، والتي ظهرت لأول مرة في أوائل سبعينيات القرن الماضي، أي قبل 10 سنوات من المصطلح الفعلي "فيروس الكمبيوتر" و الذي صاغه عالم الكمبيوتر الأمريكي البروفيسور ليونارد أدلمان.

ظهر Creeper على نظام التشغيل Tenex المستخدم في جميع أنحاء ARPANET (شبكة وكالة مشاريع البحوث المتقدمة) و كان ينتقل من نظام إلى آخر، مع عرض رسالة على الأجهزة المصابة "I'M THE CREEPER : CATCH ME IF YOU CAN!" قبل أن ينتقل إلى جهاز آخر. لكن عندما ينتقل Creeper إلى جهاز جديد يزيل نفسه من الكمبيوتر السابق، مما يعني أنه لم يكن قادراً على الإنتشار في أجهزة متعددة في وقت واحد.

في حين لم يتم إنشاء Creeper لأغراض ضارة أو القيام بأي نشاط يتجاوز التسبب في إزعاج خفيف، فقد كان هذا هو المثال الأول للبرامج التي تعمل بهذه الطريقة.

بعد ذلك بوقت قصير، تم إنشاء نوع جديد من البرامج للعمل بطريقة مماثلة - ولكن بهدف إزالة Creeper. كان يطلق عليه Reaper.

بدلاً من ذلك، يعتقد البعض أن عنوان أول فيروس للكمبيوتر يجب أن ينتقل إلى أحد الفيروسات يسمى Brain، لأنه على عكس Creeper، يمكن أن ينسخ نفسه بنفسه دون الحاجة إلى إزالة نفسه من نظام سابق أولا، وهو ما تفعله الآن العديد من أنواع الأكواد الخبيثة.

دودة موريس(Morris Worm)

تتميز Morris Worm بالسمعة السيئة لأول دودة كمبيوتر تحظى باهتمام وسائل الإعلام الرئيسية لأنها في غضون ساعات من الاتصال بالإنترنت تسببت في إصابة الآلاف من أجهزة الكمبيوتر. وتقدر تكلفة الأضرار التي لحقت بالإنتاجية المفقودة بين 100000 دولار و 1000000 دولار. لكن مثل Creeper و Brain لا تُصنّف دودة Morris على أنها برامج ضارة، لأنها مثال آخر على تجربة خاطئة.

تم تصميم البرنامج لمحاولة اكتشاف حجم الإنترنت بسلسلة من عمليات المسح الضوئي في عام 1988، ولكن بعض الأخطاء في شفرة البرنامج أدت إلى تشغيل الحرمان الخدمة(Denial of Service) أحيانًا عدة مرات على نفس الجهاز، مما جعل بعض أجهزة الكمبيوتر تعمل ببطء شديد حتى أصبحوا عديمي الفائدة. نتيجة لدودة Morris، تم تجزئة الإنترنت لفترة وجيزة لعدة أيام لمنع انتشار الشبكات وتنظيفها.

ما هو تاريخ البرامج الضارة؟

تعد Creeper و Brain و Morris أمثلة مبكرة على الفيروسات، إلا أنها لم تكن برمجيات خبيثة بالمعنى الحقيقي للكلمة، لأنها لم تكن مصممة خصيصا لإحداث ضرر على أجهزة الكمبيوتر.

مع ظهور الويب والقدرة على الاتصال بأجهزة الكمبيوتر في جميع أنحاء العالم، شهدت أوائل التسعينات من القرن الماضي إحداث العديد من شركات الإنترنت و بينما كان الناس يبحثون عن توفير الخدمات و جني أرباح باستخدام هذه التكنولوجيا الجديدة، إلا أنه كما هو الحال مع أي شكل آخر من أشكال التكنولوجيا الجديدة، كان هناك أولئك الذين يتطلعون إلى إساءة استخدامها لأغراض كسب المال أو التسبب في المتاعب.

سمح الانتشار المتزايد للبريد الإلكتروني الشخصي للمهاجمين بنشر البرامج الضارة والفيروسات عبر مرفقات البريد الإلكتروني، والتي كانت قوية بشكل خاص ضد المستخدمين دون أي نوع من الحماية من البرامج الضارة.

تسببت أنواع مختلفة من البرامج الضارة في حدوث مشاكل لمستخدمي الكمبيوتر في التسعينيات(حذف البيانات وإفساد محركات الأقراص الصلبة، أو مجرد إزعاج الضحايا من خلال تشغيل الأصوات أو وضع رسائل سخيفة على أجهزتهم).

ربما كانت بعض هذه الهجمات تبدو بسيطة، ولكن هي التي وضعت الأسس للبرمجيات الخبيثة كما نعرفها اليوم.

ما هي أنواع البرامج الضارة المختلفة؟

مثل البرامج المشروعة، تطورت البرامج الضارة على مر السنين وتأتي مجهزة بوظائف مختلفة حسب أهداف المطور. يجمع مؤلفو البرامج الضارة أحيانًا ميزات أنواع مختلفة من البرمجيات الخبيثة لجعل الهجوم أكثر فاعلية (مثل استخدام ransomware كإلهاء للقيام هجوم طروادة).

يعد فيروس الكمبيوتر في جوهره، أحد أشكال البرامج أو الأكواد القادرة على نسخ نفسه على أجهزة الكمبيوتر. أصبح الاسم مرتبطًا بأداء مهام ضارة مثل إتلاف البيانات.

بينما تطورت البرامج الضارة لتصبح أكثر من فيروسات الكمبيوتر فقط، لا تزال هناك بعض أشكال الفيروسات التقليدية مثل دودة Conficker البالغة من العمر 15 عامًا والتي لا تزال تتسبب في حدوث مشكلات للأنظمة القديمة. البرامج الخبيثة من ناحية أخرى، مصممة لتزويد المهاجمين بالعديد من الأدوات لاستعمالها لأغراض أخرى.

أحد أشكال البرامج الضارة الأكثر شيوعًا - حصان طروادة - هو أحد أشكال البرامج الضارة التي تتنكر في الغالب كأداة شرعية تخدع المستخدم في تثبيته حتى يتمكن من تنفيذ أهدافه الضارة.

إسمها هذه البرمجيات يأتي من قصة طروادة القديمة مع الإغريق، حيث أرسل الإغريق حصان خشبي عملاق كان يختبأ داخله جنودهم، و زعموا أنه هدية لمدينة تروي. بمجرد أن كان الحصان داخل أسوار المدينة، ظهر الجنود الإغريق من داخل الحصان الخشبي العملاق و استولوا على المدينة.

تعمل برامج Trojan بنفس الطريقة، حيث تتسلل إلى النظام غالبًا ما يتم تخفيها كأداة شرعية مثل التحديث أو تنزيل Flash ثم بمجرد بدء تشغيل النظام، تبدأ هجماتها. بمجرد تثبيته في النظام يمكن ل- Trojan الوصول إلى كل شيء والتقاطه( تسجيلات الدخول وكلمات المرور، ضغطات المفاتيح، لقطات الشاشة، معلومات النظام، التفاصيل المصرفية، والمزيد) وإرسالها سرا إلى المهاجمين. في بعض الأحيان، يمكن ل Trojan السماح للمهاجمين بتعديل البيانات أو إيقاف الحماية من البرامج الضارة(Anti-Malwares). قوة برمجيات Trojan تجعلها أداة مفيدة للجميع (من الهاكرز منفردين، إلى العصابات الإجرامية إلى العمليات التي ترعاها الدولة للقيام بالتجسس على نطاق واسع).

برامج التجسس عبارة عن برنامج يراقب الأفعال التي يتم تنفيذها على جهاز كمبيوتر شخصي أو أجهزة أخرى. قد يشمل ذلك سجل تصفح الويب أو التطبيقات المستخدمة أو الرسائل المرسلة. قد تصل برامج التجسس كبرنامج Trojan أو قد يتم تنزيلها على الأجهزة بطرق أخرى. على سبيل المثال، قد يقوم شخص بتنزيل شريط أدوات لمتصفح الويب الخاص به ثم يجد أنه مزود ببرامج تجسس لأغراض مراقبة نشاطه على الإنترنت واستخدامه للكمبيوتر، أو يمكن للإعلانات الخبيثة تنزيل البرنامج سراً على جهاز كمبيوتر أو غيره من الأجهزة.

في بعض الحالات، تُباع برامج التجسس كبرنامج مصمم لأغراض(مثل البرامج التي يقوم بتنزيلها الآباء لمراقبة استخدام أطفالهم للإنترنت)، وهي برامج مصممة ليتم تجاهلها من طرف برنامج الحماية من الفيروسات والأمان(Anti-Malware).

هناك حالات مختلفة من هذه الأدوات(مثل التي يستخدمها أصحاب الشركات للتجسس على نشاط الموظفين، أو الأشخاص الذين يستخدمون برامج التجسس للتجسس على أزواجهن).

تتجسس البرمجيات الخبيثة التي تعمل بنظام Android على مستخدمي الهواتف الذكية وتعمل على زيادة فاتورة هواتفهم.

أيضًا استخدمت مجموعة من القراصنة سحر Facebook لخداع الضحايا في تنزيل برامج التجسس التي تعمل بنظام Android.

يستخدم بعض القراصنة خدمة الواي فاي في الفنادق للتجسس على الضيوف، وسرقة بياناتهم.

في حين أن معظم أنواع البرمجيات الخبيثة تعتمد على أن تبقى مخفية لأطول فترة ممكنة، ليس هو الحال بالنسبة لبرامج الفديةRansomware. غالبًا ما يتم تسليمها عبر مرفق أو رابط خبيث في رسالة بريد إلكتروني للتصيد (Phishing)، يقوم Ransomware بتشفير النظام المصاب، وينتظر الضحية حتى يدفع فدية التي يتم تسليمها عبر عملة بيتكوين أو عملة مشفرة أخرى، من أجل استعادة البيانات الخاصة به.

قد يبدو الأمر بسيطًا، ولكن باستخدام Ransomware قام مجرموا الأنترنات بجني أكثر من مليار دولار من هذه الهجمات خلال عام 2016 وحده. و جاء في تقرير ل Europol أن Ransomware تفوق على معظم تهديدات الجريمة الإلكترونية العالمية الأخرى في عام 2017.

ال- Wiper malware لها هدف واحد بسيط وهو تدمير أو مسح جميع البيانات من الكمبيوتر أو الشبكة المستهدفة. يمكن أن تتم عملية المسح بعد أن يأخذ المهاجمون سرًا البيانات المستهدفة من الشبكة لأنفسهم، أو يمكن إطلاقها بنية تخريب الهدف.

يعتبر Shamoon أول وأهم برنامج Wiper Malware تم استخدامه لاستهداف شركات الطاقة السعودية بهدف سرقة البيانات ثم مسحها من الأجهزة المصابة. تشمل الحالات الأكثر حداثة لهجمات المساحات StoneDrill و Mamba، والتي لا تقوم فقط بحذف البيانات، ولكنها تجعل القرص الصلب غير قابل لإعادة الاستخدام.

من أكثر ال- Wiper malware البارزة في السنوات الأخيرة كان Petya ransomware. كان يعتقد في البداية أنه من البرمجيات الخبيثة هي Ransomware، لكن اتضح أنه لم يكن هناك من سبيل للضحايا لاسترداد بياناتهم عن طريق دفع الفدية، إذ يقوم Petya بتدمير البيانات بشكل غير قابل للاسترداد.

دودة الكمبيوتر هي نوع من البرمجيات الخبيثة التي صممت لنشر نفسها من نظام إلى آخر دون اتخاذ إجراءات من جانب مستخدمي تلك الأنظمة. غالبًا ما تستغل الديدان الثغرات الأمنية في أنظمة التشغيل أو البرامج، ولكنها أيضًا قادرة على توزيع نفسها عبر مرفقات البريد الإلكتروني في الحالات التي يمكنها فيها الوصول إلى دفتر الاتصال على جهاز مصاب.

الهدف النهائي للعديد من مجرمي الإنترنت هو كسب المال وبالنسبة للبعض منهم، فإن البرامج الدعائية هي طريقة للقيام بذلك. ال- Adware مصمم لإظهار الإعلانات على صفحات الويب بشكل عبثي، و غالبا ما تكون الطريقة الوحيدة للتخلص منها هي النقر فوق الإعلان. بالنسبة لمجرمي الانترنات، تحقق كل نقرة إيرادات إضافية.

في معظم الحالات، لا توجد إعلانات ضارة لسرقة البيانات من الضحية أو التسبب في تلف الجهاز، بل تقوم بإزعاج المستخدم لدفعه إلى النقر بشكل متكرر على النوافذ المنبثقة. ومع ذلك، في حالة الأجهزة المحمولة، يمكن أن يؤدي ذلك إلى استنزاف شديد للبطارية أو جعل الجهاز بطيء بسبب تدفق النوافذ المنبثقة التي تشغل الشاشة بأكملها.

ال-Botnet - إختصار لشبكة الروبوتات - يستخدم مجرمي الإنترنت الذين برامج خبيثة لبناء شبكة من الأجهزة المخترقة(قد يصل عددها إلى الملايين) و ذلك إصابة الأجهزة الضعيفة Vulnerables devices مما يسمح للمخترقين بإصدار أوامر عن بعد لجميع الأجهزة المصابة من نقطة واحدة. من خلال إصدار أوامر إلى جميع أجهزة الكمبيوتر المصابة في شبكة الروبوتات، يمكن للمهاجمين تنفيذ حملات منسقة واسعة النطاق، بما في ذلك هجمات DDoS، والتي تزيد من قوة جيش الأجهزة لإغراق الضحية أو السيطرة على موقع الويب و إغلاق خدمته،....

من الهجمات الشائعة الأخرى التي تنفذها شبكات الروبوتات، حملات مرفقات البريد الإلكتروني العشوائي والتي يمكن استخدامها أيضًا لتجنيد المزيد من الأجهزة في الشبكة أو لمحاولات سرقة البيانات المالية، في حين تم استخدام شبكات الروبوت الصغيرة في محاولات لإختراق أهداف محددة. تم تصميم Botnets للحفاظ على هدوئها لضمان أن المستخدم غافل تمامًا عن أن أجهزته تخضع لسيطرة مهاجم. مع زيادة اتصال الأجهزة بالإنترنت، أصبحت المزيد من الأجهزة أهدافًا لشبكات الروبوتات. حيث تم تشغيل شبكة Mirai الروبوتية التي استخدمت لإبطاء خدمات الإنترنت في أواخر عام 2016، و قد تم بناء هذه الشبكة بواسطة أجهزة Internet of Things، و ذلك لأن أنظمة أمان هذه الأجهزة سيئة و تفتقد لأدوات إزالة البرامج الضارة.

ساهم التطور الكبير للعملات المشفرة في لهفة العديد من الأشخاص للحصول عليها. في كثير من الحالات، لا يقوم الأشخاص بشراء العملات المشفرة، بل يكرسون جزءًا من طاقة الحواسيب و الشبكات الخاصة بهم أو موقع ويب لتعدين هذه العملات. أما بالنسبة للهاكرز، فإنهم يعتمدون طرق أخرى للقيام بذلك.حيث يستخدم بعض مجرمي الأنترنات برامج ضارة للتسلل إلى أجهزة كمبيوتر سرا و تكوين شبكة روبوتات Botnets، كل ذلك دون أن يدرك الضحية أن جهازه قد تعرض للخطر. ثم يتم إرسال تعليمات برمجية ضارة إلى الأجهزة المستهدفة بهدف الاستفادة من طاقة معالجة الكمبيوترات لتشغيل عمليات التعدين في الخلفية. المشكلة بالنسبة لمستخدمي الأنظمة المصابة هي أن النظام يتباطأ إلى حد كبير لأن المهاجمين يستغلون جزء كبير من قدرة الكمبيوتر على المعالجة، لكن بالنسبة للضحية فإن ذلك يبدو كما لو أنه يحدث دون سبب.

يُعتقد أن واحدة من أكبر شبكات العملات الإلكترونية المجرمةSmominru botnet، تتكون من أكثر من 500000 نظام، قامت باستخدامهم لجمع 3.6 مليون دولار على الأقل.

يمكن استغلال أجهزة الكمبيوتر الشخصية أو خوادم Windows لتعدين العملات المشفرة، ولكن أجهزة أنترنات الأشياء Internet of Things هي أيضًا أهداف شائعة لأغراض الحصول على أموال بطريقة غير مشروعة. حيث الافتقار إلى الأمن و طبيعة العديد من أجهزة أنترنات الأشياء المرتبطة ببعضها البعض تجعلها أهدافًا سهلة لمجرمي العملات المشفرة. يشير تحليل أجرته شركة Cisco Talos إلى أن نظامًا واحدًا يتم اختراقه و استغلاله لتشفير عملة Monero يمكن أن يجمع 0.28 Monero يوميًا، قد وكأنه مبلغ صغير، لكن ماذا عن شبكة روبوتات Botnets مكونة من 2000 نظام؟ يمكن أن يصل المبلغ إلى 568 دولارًا في اليوم أو أكثر من 200000 دولار في السنة.

المصادر : ZDNET

مواضيع أخرى:

ما هو أول فيروس كمبيوتر؟

بالنسبة للبعض، كانت النسخة الأولى لفيروس الكمبيوتر - البرنامج الذي ينتقل من مضيف إلى مضيف دون إدخال مستخدم نشط - هي Creeper، والتي ظهرت لأول مرة في أوائل سبعينيات القرن الماضي، أي قبل 10 سنوات من المصطلح الفعلي "فيروس الكمبيوتر" و الذي صاغه عالم الكمبيوتر الأمريكي البروفيسور ليونارد أدلمان.

ظهر Creeper على نظام التشغيل Tenex المستخدم في جميع أنحاء ARPANET (شبكة وكالة مشاريع البحوث المتقدمة) و كان ينتقل من نظام إلى آخر، مع عرض رسالة على الأجهزة المصابة "I'M THE CREEPER : CATCH ME IF YOU CAN!" قبل أن ينتقل إلى جهاز آخر. لكن عندما ينتقل Creeper إلى جهاز جديد يزيل نفسه من الكمبيوتر السابق، مما يعني أنه لم يكن قادراً على الإنتشار في أجهزة متعددة في وقت واحد.

في حين لم يتم إنشاء Creeper لأغراض ضارة أو القيام بأي نشاط يتجاوز التسبب في إزعاج خفيف، فقد كان هذا هو المثال الأول للبرامج التي تعمل بهذه الطريقة.

بعد ذلك بوقت قصير، تم إنشاء نوع جديد من البرامج للعمل بطريقة مماثلة - ولكن بهدف إزالة Creeper. كان يطلق عليه Reaper.

بدلاً من ذلك، يعتقد البعض أن عنوان أول فيروس للكمبيوتر يجب أن ينتقل إلى أحد الفيروسات يسمى Brain، لأنه على عكس Creeper، يمكن أن ينسخ نفسه بنفسه دون الحاجة إلى إزالة نفسه من نظام سابق أولا، وهو ما تفعله الآن العديد من أنواع الأكواد الخبيثة.

دودة موريس(Morris Worm)

تتميز Morris Worm بالسمعة السيئة لأول دودة كمبيوتر تحظى باهتمام وسائل الإعلام الرئيسية لأنها في غضون ساعات من الاتصال بالإنترنت تسببت في إصابة الآلاف من أجهزة الكمبيوتر. وتقدر تكلفة الأضرار التي لحقت بالإنتاجية المفقودة بين 100000 دولار و 1000000 دولار. لكن مثل Creeper و Brain لا تُصنّف دودة Morris على أنها برامج ضارة، لأنها مثال آخر على تجربة خاطئة.

تم تصميم البرنامج لمحاولة اكتشاف حجم الإنترنت بسلسلة من عمليات المسح الضوئي في عام 1988، ولكن بعض الأخطاء في شفرة البرنامج أدت إلى تشغيل الحرمان الخدمة(Denial of Service) أحيانًا عدة مرات على نفس الجهاز، مما جعل بعض أجهزة الكمبيوتر تعمل ببطء شديد حتى أصبحوا عديمي الفائدة. نتيجة لدودة Morris، تم تجزئة الإنترنت لفترة وجيزة لعدة أيام لمنع انتشار الشبكات وتنظيفها.

ما هو تاريخ البرامج الضارة؟

تعد Creeper و Brain و Morris أمثلة مبكرة على الفيروسات، إلا أنها لم تكن برمجيات خبيثة بالمعنى الحقيقي للكلمة، لأنها لم تكن مصممة خصيصا لإحداث ضرر على أجهزة الكمبيوتر.

مع ظهور الويب والقدرة على الاتصال بأجهزة الكمبيوتر في جميع أنحاء العالم، شهدت أوائل التسعينات من القرن الماضي إحداث العديد من شركات الإنترنت و بينما كان الناس يبحثون عن توفير الخدمات و جني أرباح باستخدام هذه التكنولوجيا الجديدة، إلا أنه كما هو الحال مع أي شكل آخر من أشكال التكنولوجيا الجديدة، كان هناك أولئك الذين يتطلعون إلى إساءة استخدامها لأغراض كسب المال أو التسبب في المتاعب.

سمح الانتشار المتزايد للبريد الإلكتروني الشخصي للمهاجمين بنشر البرامج الضارة والفيروسات عبر مرفقات البريد الإلكتروني، والتي كانت قوية بشكل خاص ضد المستخدمين دون أي نوع من الحماية من البرامج الضارة.

تسببت أنواع مختلفة من البرامج الضارة في حدوث مشاكل لمستخدمي الكمبيوتر في التسعينيات(حذف البيانات وإفساد محركات الأقراص الصلبة، أو مجرد إزعاج الضحايا من خلال تشغيل الأصوات أو وضع رسائل سخيفة على أجهزتهم).

ربما كانت بعض هذه الهجمات تبدو بسيطة، ولكن هي التي وضعت الأسس للبرمجيات الخبيثة كما نعرفها اليوم.

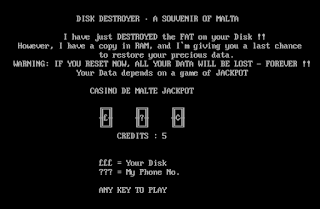

Casino Disk Destroyer أحد البرامج الضارة تم تصميمه في التسعينات

يعطي فرصة للضحية للعب لعبة قبل أن يقوم بمسح بياناته.

ما هي أنواع البرامج الضارة المختلفة؟

مثل البرامج المشروعة، تطورت البرامج الضارة على مر السنين وتأتي مجهزة بوظائف مختلفة حسب أهداف المطور. يجمع مؤلفو البرامج الضارة أحيانًا ميزات أنواع مختلفة من البرمجيات الخبيثة لجعل الهجوم أكثر فاعلية (مثل استخدام ransomware كإلهاء للقيام هجوم طروادة).

- فيروس الكمبيوتر

يعد فيروس الكمبيوتر في جوهره، أحد أشكال البرامج أو الأكواد القادرة على نسخ نفسه على أجهزة الكمبيوتر. أصبح الاسم مرتبطًا بأداء مهام ضارة مثل إتلاف البيانات.

بينما تطورت البرامج الضارة لتصبح أكثر من فيروسات الكمبيوتر فقط، لا تزال هناك بعض أشكال الفيروسات التقليدية مثل دودة Conficker البالغة من العمر 15 عامًا والتي لا تزال تتسبب في حدوث مشكلات للأنظمة القديمة. البرامج الخبيثة من ناحية أخرى، مصممة لتزويد المهاجمين بالعديد من الأدوات لاستعمالها لأغراض أخرى.

- حصان طروادة Trojan

أحد أشكال البرامج الضارة الأكثر شيوعًا - حصان طروادة - هو أحد أشكال البرامج الضارة التي تتنكر في الغالب كأداة شرعية تخدع المستخدم في تثبيته حتى يتمكن من تنفيذ أهدافه الضارة.

إسمها هذه البرمجيات يأتي من قصة طروادة القديمة مع الإغريق، حيث أرسل الإغريق حصان خشبي عملاق كان يختبأ داخله جنودهم، و زعموا أنه هدية لمدينة تروي. بمجرد أن كان الحصان داخل أسوار المدينة، ظهر الجنود الإغريق من داخل الحصان الخشبي العملاق و استولوا على المدينة.

تعمل برامج Trojan بنفس الطريقة، حيث تتسلل إلى النظام غالبًا ما يتم تخفيها كأداة شرعية مثل التحديث أو تنزيل Flash ثم بمجرد بدء تشغيل النظام، تبدأ هجماتها. بمجرد تثبيته في النظام يمكن ل- Trojan الوصول إلى كل شيء والتقاطه( تسجيلات الدخول وكلمات المرور، ضغطات المفاتيح، لقطات الشاشة، معلومات النظام، التفاصيل المصرفية، والمزيد) وإرسالها سرا إلى المهاجمين. في بعض الأحيان، يمكن ل Trojan السماح للمهاجمين بتعديل البيانات أو إيقاف الحماية من البرامج الضارة(Anti-Malwares). قوة برمجيات Trojan تجعلها أداة مفيدة للجميع (من الهاكرز منفردين، إلى العصابات الإجرامية إلى العمليات التي ترعاها الدولة للقيام بالتجسس على نطاق واسع).

- برامج التجسس(Spywares)

برامج التجسس عبارة عن برنامج يراقب الأفعال التي يتم تنفيذها على جهاز كمبيوتر شخصي أو أجهزة أخرى. قد يشمل ذلك سجل تصفح الويب أو التطبيقات المستخدمة أو الرسائل المرسلة. قد تصل برامج التجسس كبرنامج Trojan أو قد يتم تنزيلها على الأجهزة بطرق أخرى. على سبيل المثال، قد يقوم شخص بتنزيل شريط أدوات لمتصفح الويب الخاص به ثم يجد أنه مزود ببرامج تجسس لأغراض مراقبة نشاطه على الإنترنت واستخدامه للكمبيوتر، أو يمكن للإعلانات الخبيثة تنزيل البرنامج سراً على جهاز كمبيوتر أو غيره من الأجهزة.

في بعض الحالات، تُباع برامج التجسس كبرنامج مصمم لأغراض(مثل البرامج التي يقوم بتنزيلها الآباء لمراقبة استخدام أطفالهم للإنترنت)، وهي برامج مصممة ليتم تجاهلها من طرف برنامج الحماية من الفيروسات والأمان(Anti-Malware).

هناك حالات مختلفة من هذه الأدوات(مثل التي يستخدمها أصحاب الشركات للتجسس على نشاط الموظفين، أو الأشخاص الذين يستخدمون برامج التجسس للتجسس على أزواجهن).

تتجسس البرمجيات الخبيثة التي تعمل بنظام Android على مستخدمي الهواتف الذكية وتعمل على زيادة فاتورة هواتفهم.

أيضًا استخدمت مجموعة من القراصنة سحر Facebook لخداع الضحايا في تنزيل برامج التجسس التي تعمل بنظام Android.

يستخدم بعض القراصنة خدمة الواي فاي في الفنادق للتجسس على الضيوف، وسرقة بياناتهم.

- برنامج الفدية Ransomware

في حين أن معظم أنواع البرمجيات الخبيثة تعتمد على أن تبقى مخفية لأطول فترة ممكنة، ليس هو الحال بالنسبة لبرامج الفديةRansomware. غالبًا ما يتم تسليمها عبر مرفق أو رابط خبيث في رسالة بريد إلكتروني للتصيد (Phishing)، يقوم Ransomware بتشفير النظام المصاب، وينتظر الضحية حتى يدفع فدية التي يتم تسليمها عبر عملة بيتكوين أو عملة مشفرة أخرى، من أجل استعادة البيانات الخاصة به.

قد يبدو الأمر بسيطًا، ولكن باستخدام Ransomware قام مجرموا الأنترنات بجني أكثر من مليار دولار من هذه الهجمات خلال عام 2016 وحده. و جاء في تقرير ل Europol أن Ransomware تفوق على معظم تهديدات الجريمة الإلكترونية العالمية الأخرى في عام 2017.

Ransomware يطلب فدية من الضحية لكي يسترجع بياناته

- البرامج الضارة الماسحة Wiper Malware

ال- Wiper malware لها هدف واحد بسيط وهو تدمير أو مسح جميع البيانات من الكمبيوتر أو الشبكة المستهدفة. يمكن أن تتم عملية المسح بعد أن يأخذ المهاجمون سرًا البيانات المستهدفة من الشبكة لأنفسهم، أو يمكن إطلاقها بنية تخريب الهدف.

يعتبر Shamoon أول وأهم برنامج Wiper Malware تم استخدامه لاستهداف شركات الطاقة السعودية بهدف سرقة البيانات ثم مسحها من الأجهزة المصابة. تشمل الحالات الأكثر حداثة لهجمات المساحات StoneDrill و Mamba، والتي لا تقوم فقط بحذف البيانات، ولكنها تجعل القرص الصلب غير قابل لإعادة الاستخدام.

من أكثر ال- Wiper malware البارزة في السنوات الأخيرة كان Petya ransomware. كان يعتقد في البداية أنه من البرمجيات الخبيثة هي Ransomware، لكن اتضح أنه لم يكن هناك من سبيل للضحايا لاسترداد بياناتهم عن طريق دفع الفدية، إذ يقوم Petya بتدمير البيانات بشكل غير قابل للاسترداد.

- دودة الكمبيوترComputer worms

دودة الكمبيوتر هي نوع من البرمجيات الخبيثة التي صممت لنشر نفسها من نظام إلى آخر دون اتخاذ إجراءات من جانب مستخدمي تلك الأنظمة. غالبًا ما تستغل الديدان الثغرات الأمنية في أنظمة التشغيل أو البرامج، ولكنها أيضًا قادرة على توزيع نفسها عبر مرفقات البريد الإلكتروني في الحالات التي يمكنها فيها الوصول إلى دفتر الاتصال على جهاز مصاب.

- ال- Adware

الهدف النهائي للعديد من مجرمي الإنترنت هو كسب المال وبالنسبة للبعض منهم، فإن البرامج الدعائية هي طريقة للقيام بذلك. ال- Adware مصمم لإظهار الإعلانات على صفحات الويب بشكل عبثي، و غالبا ما تكون الطريقة الوحيدة للتخلص منها هي النقر فوق الإعلان. بالنسبة لمجرمي الانترنات، تحقق كل نقرة إيرادات إضافية.

في معظم الحالات، لا توجد إعلانات ضارة لسرقة البيانات من الضحية أو التسبب في تلف الجهاز، بل تقوم بإزعاج المستخدم لدفعه إلى النقر بشكل متكرر على النوافذ المنبثقة. ومع ذلك، في حالة الأجهزة المحمولة، يمكن أن يؤدي ذلك إلى استنزاف شديد للبطارية أو جعل الجهاز بطيء بسبب تدفق النوافذ المنبثقة التي تشغل الشاشة بأكملها.

- شبكة الروبوتات Botnet

ال-Botnet - إختصار لشبكة الروبوتات - يستخدم مجرمي الإنترنت الذين برامج خبيثة لبناء شبكة من الأجهزة المخترقة(قد يصل عددها إلى الملايين) و ذلك إصابة الأجهزة الضعيفة Vulnerables devices مما يسمح للمخترقين بإصدار أوامر عن بعد لجميع الأجهزة المصابة من نقطة واحدة. من خلال إصدار أوامر إلى جميع أجهزة الكمبيوتر المصابة في شبكة الروبوتات، يمكن للمهاجمين تنفيذ حملات منسقة واسعة النطاق، بما في ذلك هجمات DDoS، والتي تزيد من قوة جيش الأجهزة لإغراق الضحية أو السيطرة على موقع الويب و إغلاق خدمته،....

من الهجمات الشائعة الأخرى التي تنفذها شبكات الروبوتات، حملات مرفقات البريد الإلكتروني العشوائي والتي يمكن استخدامها أيضًا لتجنيد المزيد من الأجهزة في الشبكة أو لمحاولات سرقة البيانات المالية، في حين تم استخدام شبكات الروبوت الصغيرة في محاولات لإختراق أهداف محددة. تم تصميم Botnets للحفاظ على هدوئها لضمان أن المستخدم غافل تمامًا عن أن أجهزته تخضع لسيطرة مهاجم. مع زيادة اتصال الأجهزة بالإنترنت، أصبحت المزيد من الأجهزة أهدافًا لشبكات الروبوتات. حيث تم تشغيل شبكة Mirai الروبوتية التي استخدمت لإبطاء خدمات الإنترنت في أواخر عام 2016، و قد تم بناء هذه الشبكة بواسطة أجهزة Internet of Things، و ذلك لأن أنظمة أمان هذه الأجهزة سيئة و تفتقد لأدوات إزالة البرامج الضارة.

- البرمجيات الخبيثة Cryptocurrency Miner

ساهم التطور الكبير للعملات المشفرة في لهفة العديد من الأشخاص للحصول عليها. في كثير من الحالات، لا يقوم الأشخاص بشراء العملات المشفرة، بل يكرسون جزءًا من طاقة الحواسيب و الشبكات الخاصة بهم أو موقع ويب لتعدين هذه العملات. أما بالنسبة للهاكرز، فإنهم يعتمدون طرق أخرى للقيام بذلك.حيث يستخدم بعض مجرمي الأنترنات برامج ضارة للتسلل إلى أجهزة كمبيوتر سرا و تكوين شبكة روبوتات Botnets، كل ذلك دون أن يدرك الضحية أن جهازه قد تعرض للخطر. ثم يتم إرسال تعليمات برمجية ضارة إلى الأجهزة المستهدفة بهدف الاستفادة من طاقة معالجة الكمبيوترات لتشغيل عمليات التعدين في الخلفية. المشكلة بالنسبة لمستخدمي الأنظمة المصابة هي أن النظام يتباطأ إلى حد كبير لأن المهاجمين يستغلون جزء كبير من قدرة الكمبيوتر على المعالجة، لكن بالنسبة للضحية فإن ذلك يبدو كما لو أنه يحدث دون سبب.

يُعتقد أن واحدة من أكبر شبكات العملات الإلكترونية المجرمةSmominru botnet، تتكون من أكثر من 500000 نظام، قامت باستخدامهم لجمع 3.6 مليون دولار على الأقل.

يمكن استغلال أجهزة الكمبيوتر الشخصية أو خوادم Windows لتعدين العملات المشفرة، ولكن أجهزة أنترنات الأشياء Internet of Things هي أيضًا أهداف شائعة لأغراض الحصول على أموال بطريقة غير مشروعة. حيث الافتقار إلى الأمن و طبيعة العديد من أجهزة أنترنات الأشياء المرتبطة ببعضها البعض تجعلها أهدافًا سهلة لمجرمي العملات المشفرة. يشير تحليل أجرته شركة Cisco Talos إلى أن نظامًا واحدًا يتم اختراقه و استغلاله لتشفير عملة Monero يمكن أن يجمع 0.28 Monero يوميًا، قد وكأنه مبلغ صغير، لكن ماذا عن شبكة روبوتات Botnets مكونة من 2000 نظام؟ يمكن أن يصل المبلغ إلى 568 دولارًا في اليوم أو أكثر من 200000 دولار في السنة.

المصادر : ZDNET

مواضيع أخرى:

- كيف يتم إرسال البرامج الضارة؟

- ما هي البرمجيات الخبيثة المخادعة؟

- هل فقط أجهزة كمبيوتر Windows يمكن أن تصاب ببرامج ضارة؟

- البرمجيات الخبيثة المثممة لنظام ماك.

- ما هي البرمجيات الخبيثة لهواتف المحمولة؟

- ما هي البرامج الضارة المصممة للأندرويد؟

- هل يمكن أن يصاب جهاز iPhone بالبرامج الضارة؟

- ما هي البرامج الضارة الخاصة بأنترنات الأشياء؟

- البرامج الضارة كأداة للحرب الإلكترونية الدولية.

- كيف تحمي نفسك من البرامج الضارة؟

ليست هناك تعليقات:

إرسال تعليق